Disclaimer.

Quando eu escrevi esse artigo foi para uma disciplina da faculdade quando eu estava começando a graduação (não que eu tenha acabado né), por favor, não julgar.

Voltando ao conteúdo.

Quando se fala em segurança da informação muito se fala em “programas hackers”, várias telas com códigos, um engenheiro social (sim, isso existe) ou sela lá mais o que nossa imaginação possa nos permitir, mas pouco se fala no hardware hacking. Mas afinal, o que seria o hardware hacking?

“De maneira genérica, podemos concluir que o hardware hacking é o ato de modificar dispositivos eletrônicos com o intuito de alterar seu funcionamento original. Essa definição vem evoluindo ao passar do tempo.” – Jullio Della Flora em entrevista ao site The Hack. [1]

Assim como tudo na vida, o que é usado para o bem às vezes também muda de lado, por exemplo a comunidade se junta para dá continuidade a uma plataforma descontinuada por seu fabricante, assim como dispositivos podem ser fabricados/transformados para automatizar invasões legítimas (aquelas que tem autorização) ou então atacar pessoas e empresas de forma má intencionada. Ao longo desse relatório falaremos sobre os principais dispositivos e suas características.

Onde tudo começou?

O surgimento remonta os trabalhos do Tech Model Railroad Club, um clube de estudantes do Instituto de Tecnologia de Massachusetts (MIT) formado na década de 60.

Historicamente, tem sido uma fonte da cultura hacker e o mais antigo grupo de hackers na América do Norte. [2]

O uso desse tipo de dispositivo pode ser usado para atacar serviços de rede, entrada / saída de radiofrequência, depuração no chip, portas seriais expostas, extração de memória e entre outros tipos de ataques que dependem apenas da ousadia e coragem do atacante.

Dispositivos.

Aqui listaremos os principais dispositivos usados no hardware hacking.

Proxmark 3.

Sabe o que tem em comum entre aquele cartão do ônibus, aquele cartão do restaurante da universidade ou até mesmo os cartões de acesso? Ele usam em sua base o RFID. Mas o que significa isso?“Identificação por radiofrequência ou RFID é um método de identificação automática através de sinais de rádio, recuperando e armazenando dados remotamente através de dispositivos denominados etiquetas RFID. ”[3]

O ProxMark é na realidade um verdadeiro canivete suíço de RFID permitindo interações de alto e baixo nível com a grande maioria das etiquetas e sistemas que utilizam esse padrão de comunicação.

Originalmente construído por Jonathan Westhues há mais de 10 anos, o dispositivo evoluiu progressivamente para a ferramenta padrão da indústria para análise de RFID. Sua versatilidade o adaptou a muitos setores e usos: entusiastas da RFID, pesquisa acadêmica, desenvolvimento de produtos, aplicação da lei e testes de penetração.

E em que cenário esse tipo de dispositivo poderia ser usado? Imagine por exemplo que de alguma forma uma pessoa má intencionada consegue clonar os cartões de acesso de uma empresa e consegue acessar ela sem autorização ou por exemplo mudar os créditos no cartão do transporte público ou até mesmo da universidade? Então, se não houver uma boa implementação dos sistemas ataques baseados nesse tipo de dispositivo podem ser realizados de maneira que seu sucesso seja garantido.

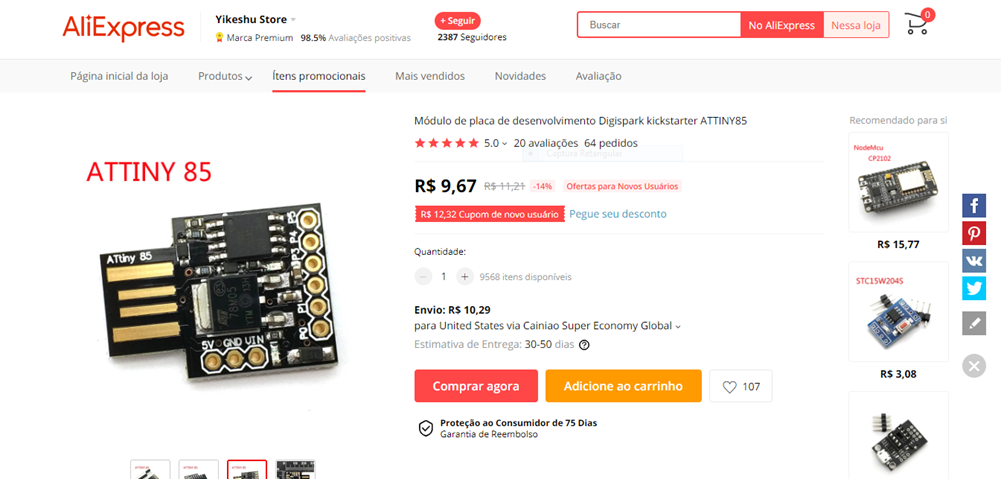

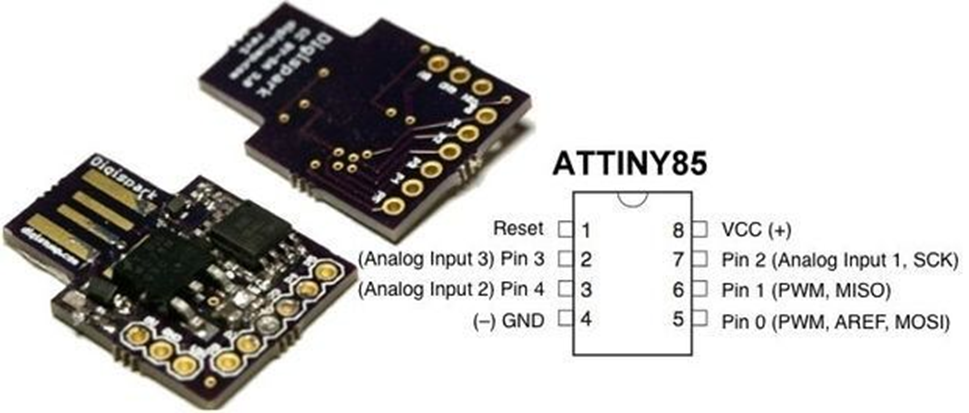

Digispak

A Placa de Desenvolvimento ATTINY85 Digispark é uma placa com o micro controlador ATMEL AVR ATTINY85, ela é uma alternativa mais barata e simples ao Rubber Ducky (mais a frente será falado sobre ele). Pode ser encaixada diretamente na USB do computador e programada utilizando a IDE do Arduino, ótima opção para projetos wearables (dispositivos vestíveis) ou se você tem pouco espaço disponível. Tem 6 pinos de I/O (entrada e saída), dos quais 3 podem ser usados como PWM, 8K de memória flash e suporta alimentação externa. O mais legal é que não precisa de cabo para programação, basta plugar e descarregar o programa!

O objetivo desse gadget é realizar invasões em multi plataforma sem que os antivírus detectem sua atividade maliciosa. O gadget quando plugado na máquina se passa por um teclado, fazendo com que o antivírus não detecte como um periférico ofensivo. O gadget é desenvolvido usando o Arduino, afim de baratear o custo de sua produção.

Sabe aquela história que a curiosidade matou o gato? Então, ele pode ser usado no seguinte cenário de uma invasão: uma pessoa larga “sem querer” o dispositivo dentro de alguma empresa e espera que algum funcionário plugue o dispositivo nos computadores da empresa, o computador acaba por reconhecer o dispositivo como um teclado e pode instalar um backdoor, roubar senhas dos navegadores, senhas do wifi, extrair ou excluir documentos, criar usuários administradores, instalar malwares ou loggers em uma máquina.

Rubber Ducky

O Rubber Ducky funciona de forma semelhante ao Digispark, a diferença entre eles é o preço, além das funcionalidades e de que certa forma ele já vem camuflado aparentando um inofensivo pendrive, que de inofensivo não tem nada.

Apresenta uma CPU relativamente rápida – se comparando ao seu tamanho – de 60 MHz de 32 bits, conector USB tipo A conveniente, memória expansível utilizando-se um Micro SD, botão de reprodução de carga útil programável, interface JTAG com GPIO e bootloader DFU.

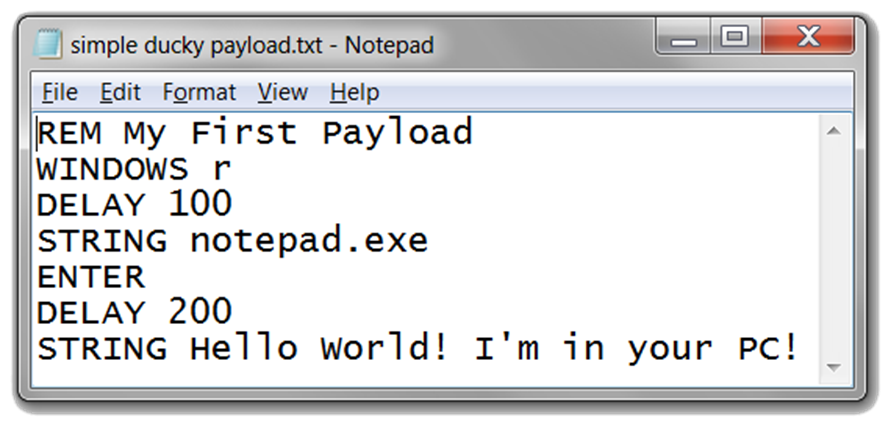

Ducky Script é uma linguagem simples utilizada para escrever os comandos executados pelo o dispositivo podem escrever códigos úteis em qualquer editor de texto.

Fonte: Reprodução / HAK5

REM é o comando para comentar, STRING para longos blocos de texto, DELAY para fazer uma pausa momentânea e qualquer combinação de teclas especiais. O USB Rubber Ducky oferece cargas úteis poderosas em segundos, aproveitando a confiança inerente dos computadores-alvo, enquanto acaba enganando os humanos ao se passar por uma unidade USB comum.

Wifi Pineapple

Os WiFi Pineapple são routers criados especificamente para testar a segurança das redes. Uma vez que também tem uma versão mobile, bastará levar um destes “Pineapples” para perto de uma qualquer rede WiFi, para pode utilizar todas as capacidades que ele permite.

Além de permitir ver as redes WiFi que estiverem por perto e todos os equipamentos a elas ligados e até os que não estão ligados a nenhuma rede WiFi mas estão com WiFi ativo, a parte mais interessante começa quando se entra no modo “man-in-the-middle” (homem no meio, ou seja, quando alguém fica no meio de uma comunicação, sabe a telefonista dos tempos antigos? Então, é nesse sentido.), em que fazemos os equipamentos das “vítimas” ligarem-se ao access point do atacante pensando que se estão a ligar ao AP legítimo em que se encontravam.

A partir daí não só temos acesso a todo os dados que são enviados e recebidos pela vítima como, no caso de estar a aceder a uma página HTTP, podermos injetar conteúdos maliciosos que tentarão aproveitar-se de vulnerabilidades conhecidas que permitam “infectar” (aqui falo da conexão) a vítima.

Imagine capturar informações desprotegidas de uma empresa e ganhar acesso a dados confidenciais dela? Além dos problemas referentes a invasão ainda teríamos o problema da empresa ter sua imagem manchada junto a sociedade e possíveis investidores.

HackRF

O HackRF é um rádio definido por software que permite a transmissão rápida e precisa de sinais de rádio. Ele pode receber e transmitir sinais de 1 MHz a 6 GHz. O HackRF é uma plataforma de código aberto que funciona como um periférico USB, podendo ser programado e gerenciado como sistema e dispositivo autônomo.

Ele acaba atuando como uma placa de som de computador. Ele processa os sinais digitais para formas de onda de rádio, permitindo a integração de redes de comunicação em grande escala. É projetado para testar, desenvolver, improvisar e modificar os sistemas contemporâneos de radiofrequência.

O HackRF recebeu diversas críticas em vários relatos da mídia porque pode ser usado para interceptar os sinais de chaveiro para abrir portas de carros, portões ou qualquer dispositivo que trabalhe com ondas de rádio, e pasmem: tivemos um brasileiro que já demonstrou como é possível abrir um carro sem o uso de sua chave apenas utilizando esse dispositivo. Já imaginou esse brinquedo em mãos erradas?

Conclusão.

Ao final desse relatório podemos concluir que sim, hardwares podem usados para invadir redes, computadores e dentre outras finalidades, e que o hacking não se limita ao velho padrão que vem em nossas mentes, tentei ao máximo abordar de maneira simples e direta sobre o assunto apesar de eu não ser um especialista no assunto e tão pouco ser minha área.

Até aqui vimos um pouco sobre o vasto mundo do hardware hacking, suas nuances e possibilidades, ainda há muito mais para se descobrir sobre o hardware hacking, espero que ao fim dessa leitura ela tenha de certa forma feito com que pudesse expandir seus horizontes.

[1] DE SOUZA, Ramom. Afinal, o que é hardware hacking? Especialista explica tudo sobre. The Hack, 2020. Disponível em: <https://thehack.com.br/afinal-o-que-e-hardware-hacking-especialista-explica-tudo-sobre/>. Acesso em 27 de março de 2021.

[2] TECH Model Railroad Club. Wikipedia, 2021. Disponível em: <https://en.wikipedia.org/wiki/Tech_Model_Railroad_Club>. Acesso em 28 de março de 2021.

[3] Identificação por radiofrequência. Wikipedia, 2021. Disponível em: <https://pt.wikipedia.org/wiki/Identificação_por_radiofrequência>. Acesso em 28 de março de 2021.

PATO, Gabriel. CARTÕES DE TRANSPORTE PÚBLICO SÃO HACKEÁVEIS? – Parte 1: Como Funcionam. Disponível em: <https://youtu.be/QHcTviUU80A>. Acesso em 29 de março de 2021.

ANÔNIMA, Guia. Equipamentos para Hacking. Disponível em: <https://youtu.be/C3SF_1VcO_M>. Acesso em 30 de Março de 2021.

MORAIS, Luan. USB Hacking – O poder do Arduino Digispark. HUB da TI, 2020. Disponível em: < https://hubdati.com.br/usb-hacking-o-poder-do-arduino-digispark/>. Acesso em 30 de março de 2021.

CRYPTOROOT. 29 de Junho de 2017. Disponível em: < https://www.facebook.com/CryptoRootOfficial/photos/1375077859274299>. Acesso em 30 de março de 2021.

HackRF One Bundle. Hacker WareHouse, 2021. Disponível em: < https://hackerwarehouse.com/product/hackrf-one-kit/ >. Acesso em 6 de abril de 2020.

SINDERMAN, Ian. Hardware Hacking 101 – Lesson 1: Beauty, Your Home Lab and Basic Electronics. The Ethical Hacker Network, 23 de janeiro de 2019.

<https://www.ethicalhacker.net/columns/sindermann/hardware-hacking-101-lesson-1/ >. Acesso em 30 de março de 2021.